Microsoft Intuneポリシーの展開 - Chrome

Microsoft Intuneを利用したカスタム構成プロファイルの展開

Microsoft Intuneを利用したGoogle Chrome PLIST (.plist) ポリシーの展開

Microsoft Intuneを使用して、Google Chromeの.plist構成プロファイルを組織内のコンピュータに展開する方法を解説します。

Google Chromeプロファイルを作成

Microsoft Intune管理センターにサインインします。

[デバイス] > [構成プロファイル] > [プロファイルの作成]を選択します。

以下のプロパティを入力します。

プラットフォーム: macOS

プロファイル: 環境設定ファイル

[作成]を選択します。

5. [基本]タブで、以下のプロパティを入力します。

名前: 後で簡単に識別できるように、ポリシーに基づいた名前を入力します。例としては、macOS:Add preference file that configures Google Chrome on devices (macOS: デバイスのGoogle Chromeを構成する環境設定ファイルを追加する) などが挙げられます。

説明: 任意でポリシーの説明を入力します。

6. [次へ]をクリックします。

7. [構成設定]タブで設定を構成します。

基本設定ドメイン名: バンドルIDとして

com.google.Chromeと入力します。プロパティリストファイル: アプリに関連付けられているプロパティリストファイルを選択します。必ず先程作成したcom.google.Chrome.plistファイルを選択します。

プロパティリストファイルのキー情報が表示されます。キー情報を変更する必要がある場合、別のエディタでリストファイルを開き、Intuneにファイルを再アップロードします。

ファイルの形式が適切であることを確認します。ファイルにはキーと値のペアのみを含める必要があり、キーと値のペアを<dict>、<plist>、<xml>タグで囲んではいけません。PLISTファイルにフォーマットエラーが含まれている場合、PLIST (.plist) ポリシーの展開ページに記載の手順に従って修正します。

8. [次へ]をクリックします。

9. スコープタグで、US-IL IT TeamやChicago_ITDepartmentなど、特定のITグループにプロファイルをフィルター処理するためのタグを割り当てます。スコープタグの詳細については、「分散型ITにRBACとスコープタグを使用する」をご参照ください。

10. [次へ]をクリックします。

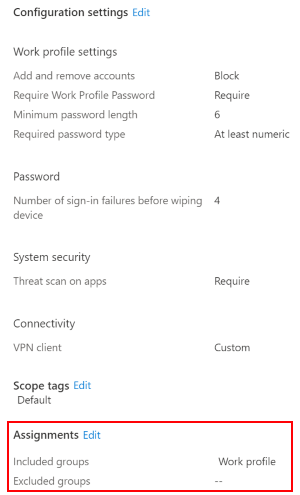

11. [割り当て]で、プロファイルを受け取るユーザーまたはグループを選択します。プロファイルの割り当ての詳細については、「ユーザープロファイルとデバイスプロファイルの割り当て」をご参照ください。

12. [次へ]をクリックします。

13. [確認と作成]で、設定を確認します。[作成]を選択すると、変更内容が保存され、プロファイルが割り当てられます。ポリシーはプロファイルリストにも表示されます。

Google Chromeプロファイルを割り当てる

[デバイス] > [構成プロファイル]を選択します。すべてのプロファイルが一覧で表示されます。

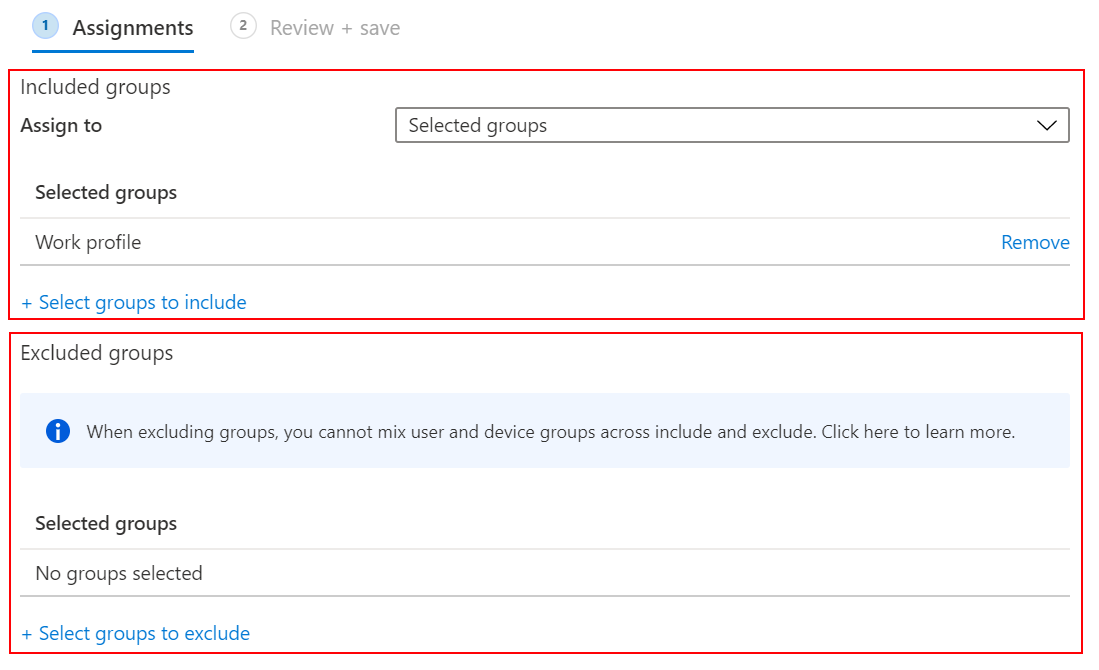

割り当てるプロファイルを選択し、[プロパティ] > [割り当て] > [編集]を選択します。

[含まれるグループ]または[除外されるグループ]を選択してから[グループの追加]をクリックします。グループを選択する際には、Microsoft Entraグループを選択します。複数のグループを選択する場合、Ctrlキーを押しながらグループを選択します。

[確認と保存]を選択します。この手順では、プロファイルは割り当てられません。

[保存] を選択します。保存すると、プロファイルが割り当てられます。Intuneサービスでデバイスがチェックされると、グループにプロファイル設定が表示されます。

スコープタグまたは適用ルールを使用する

プロファイルを作成または更新する際、スコープタグおよび適用ルールをプロファイルに追加することもできます。

スコープタグは、プロファイルをUS-IL IT TeamやChicago_ITDepartmentなどの特定のグループに限定するのに最適な方法です。 スコープタグの詳細については、「分散ITにロールベースのアクセス制御とスコープのタグを使用する」のページをご参照ください。

最終更新